J’ai été interrogé, aux côtés d’autres experts, pour la couverture du Point de cette semaine consacrée aux écrans.

https://www.lepoint.fr/versions-numeriques/

N° 2452 –

Archives de catégorie : Apple

Cette semaine, France Culture, France Info et France 5 m'ont invité pour parler du programme américain de surveillance électronique

• Mardi 11 juin, j’ai été l’invité du journal de 18H de Tara Schlegel, pour parler du scandale Prism, le système d’espionnage américain, révélé par Edward Snowden ; vous pouvez réécouter mon intervention en suivant ce lien :

• Jeudi 13 juin, je suis intervenu pendant Les Choix de France Info, l’émission de Jean Leymarie, pour parler de nos «Données personnelles : quelles traces laissons-nous ?», à réécouter sur :

• Enfin, toujours, jeudi, j’étais sur le plateau de C Dans l’air, dont le thème était «Qui espionne qui ?»

http://www.france5.fr/c-dans-l-air/international/qui-espionne-qui-39118

Cette semaine, France Culture, France Info et France 5 m’ont invité pour parler du programme américain de surveillance électronique

• Mardi 11 juin, j’ai été l’invité du journal de 18H de Tara Schlegel, pour parler du scandale Prism, le système d’espionnage américain, révélé par Edward Snowden ; vous pouvez réécouter mon intervention en suivant ce lien :

• Jeudi 13 juin, je suis intervenu pendant Les Choix de France Info, l’émission de Jean Leymarie, pour parler de nos «Données personnelles : quelles traces laissons-nous ?», à réécouter sur :

• Enfin, toujours, jeudi, j’étais sur le plateau de C Dans l’air, dont le thème était «Qui espionne qui ?»

http://www.france5.fr/c-dans-l-air/international/qui-espionne-qui-39118

Espionnage américain : les données qu’Apple, Facebook ou Google possèdent sur nous sont extrêmement indiscrètes

The Guardian et The Washington Post ont révélé que la NSA (National Security Agency), l’agence américaine chargée des écoutes électroniques, pouvait avoir directement accès aux serveurs d’Apple, Facebook, Google, Microsoft, Skype et autre Yahoo! pour espionner des citoyens du monde entier.

Pour se rendre compte à quel point les données archivées par ces géants de l’Internet révèlent tout de nous, y compris notre intimité, il suffit de créer une publicité sur Facebook.

Voici déjà plusieurs mois que j’ai constaté que Facebook permettait aux annonceurs de cibler des publicités en fonction de nos centres d’intérêt supposés pour certaines pratiques sexuelles ou certaines drogues illicites (lire l’épisode 1 : Les publicités Facebook ciblent nos préférences sexuelles ! ; l’épisode 2 avec l’avis de la CNIL et de son homologue irlandais ; l’épisode 3, avec la réponse officielle, mais décevante, de Facebook, ainsi qu’une interview de Benoit Dupont, titulaire de la Chaire de recherche du Canada en sécurité, identité et technologie de l’Université de Montréal ; l’épisode 4 avec l’ultimatum que la CNIL irlandaise avait lancé à Facebook ; l’épisode 5 pour apprendre comment Facebook nous range dans telle ou telle catégorie pour nous afficher des publicités ciblées).

La saisie d’écran ci-dessous, réalisée ce matin même, prouve qu’il est toujours possible de concevoir une publicité sur Facebook ciblant les internautes en fonction de données sensibles.

Espionnage américain : les données qu'Apple, Facebook ou Google possèdent sur nous sont extrêmement indiscrètes

The Guardian et The Washington Post ont révélé que la NSA (National Security Agency), l’agence américaine chargée des écoutes électroniques, pouvait avoir directement accès aux serveurs d’Apple, Facebook, Google, Microsoft, Skype et autre Yahoo! pour espionner des citoyens du monde entier.

Pour se rendre compte à quel point les données archivées par ces géants de l’Internet révèlent tout de nous, y compris notre intimité, il suffit de créer une publicité sur Facebook.

Voici déjà plusieurs mois que j’ai constaté que Facebook permettait aux annonceurs de cibler des publicités en fonction de nos centres d’intérêt supposés pour certaines pratiques sexuelles ou certaines drogues illicites (lire l’épisode 1 : Les publicités Facebook ciblent nos préférences sexuelles ! ; l’épisode 2 avec l’avis de la CNIL et de son homologue irlandais ; l’épisode 3, avec la réponse officielle, mais décevante, de Facebook, ainsi qu’une interview de Benoit Dupont, titulaire de la Chaire de recherche du Canada en sécurité, identité et technologie de l’Université de Montréal ; l’épisode 4 avec l’ultimatum que la CNIL irlandaise avait lancé à Facebook ; l’épisode 5 pour apprendre comment Facebook nous range dans telle ou telle catégorie pour nous afficher des publicités ciblées).

La saisie d’écran ci-dessous, réalisée ce matin même, prouve qu’il est toujours possible de concevoir une publicité sur Facebook ciblant les internautes en fonction de données sensibles.

Deux livres à lire ou à relire pour comprendre le programme d’espionnage américain révélé par The Guardian et The Washington Post

Deux livres à lire ou à relire pour comprendre le programme d'espionnage américain révélé par The Guardian et The Washington Post

Le coffre-fort d’Apple fissuré : le prélude à une grande catastrophe informatique ?

Le coffre-fort d'Apple fissuré : le prélude à une grande catastrophe informatique ?

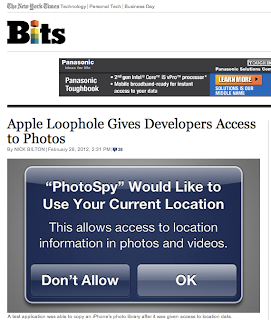

Les applications sur les appareils mobiles d’Apple peuvent siphonner nos photos

Le New York Times a révélé hier que certaines applications pouvaient avoir accès à toutes les photos stockées sur les appareils mobiles d’Apple (iPhone, iPad, iPod Touch).

Selon le quotidien américain, les applications qui demandent, pour diverses raisons, à utiliser la localisation du propriétaire de l’appareil, peuvent également siphonner l’intégralité de sa bibliothèque de photos ou de vidéos.

En fait, l’utilisateur est bien prévenu qu’en autorisant l’utilisation de sa localisation, il permet également à ces applications d’accéder aux informations sur les lieux de prises de vue*, contenues dans ses photos et ses vidéos, mais il n’est pas averti que ces applications peuvent copier l’intégralité de ses clichés !

L’article du New York Times : http://bits.blogs.nytimes.com/2012/02/28/tk-ios-gives-developers-access-to-photos-videos-location/?ref=technology

___

*La plupart des appareils photos numériques, y compris ceux qui équipent les téléphones portables, enregistrent, en plus de la photo elle-même, des informations sur celle-ci. Ces données sont stockées dans un petit fichier, qui restera attaché au cliché tout au long de ses pérégrinations sur des ordinateurs ou des sites Web. Ce fichier Exif contient la date et l’heure de la prise de vue, la marque et le modèle de l’appareil photo, ainsi que des informations variables comme l’orientation, l’ouverture, la vitesse d’obturation, la longueur de focale, la sensibilité… Si l’appareil photo possède un système de géolocalisation (GPS…), les coordonnées géographiques de la prise de vue sont également enregistrées !